В роутерах серии GTX есть возможность использования защищенного соединения через частные виртуальные сети (VPN).

Разновидностей различных видов VPN-соединений довольно большое количество, но в данной статье будет рассматриваться настройка VPN-соединения протокола OpenVPN.

Ознакомиться с тем, что же такое OpenVPN и для чего он необходим, можно в статье OpenVPN.

Данный материал является примером реализации туннельного протокола OpenVPN в индивидуальных случаях исполнения и не является полноценным руководством.

В данной статье будет рассматриваться базовая настройка PPP-соединения без подробных нюансов работы с программой Winbox и настройкой другого функционала операционной системы RouterOS.

Ознакомиться с детальными настройками роутера на операционной системе RouterOS Вы можете на официальном ресурсе - по ссылке: https://wiki.mikrotik.com/wiki/Manual:TOC

Роутер GTX в режиме "OpenVPN Server"

При построении VPN-соединения между двумя роутерами необходимо обязательно разделить локальные сети(LAN) данных роутеров. Если на роутере в режиме "Сервер" используется локальная подсеть 192.168.88.0(по умолчанию), то на другом роутере в режиме "Клиент" необходимо задать ДРУГУЮ подсеть, например 192.168.90.0.

При построении VPN-туннеля OpenVPN первым делом необходимо произвести генерацию сертификатов и ключей для Сервера и Клиента. В данной статье не будет рассмотрен подробный механизм по генерации сертификатов и ключей, последовательность действий представлен в статьях:

OpenVPN режим мультиклиента: Часть 1 - Создание сертификатов и ключей

Создание сертификатов средствами маршрутизатора для OVPN (Пример реализации)

Так как роутер в данной статье рассматривается как Сервер, то после успешного создания сертификатов и ключей ca.crt, server.crt, server.key, необходимо поместить их в раздел File , либо, если Вы создавали их через роутер Mikrotik и сохраняли в формате pkcs12, то необходимо загрузить 1 файл (он содержит все 3 необходимых файла).

Далее необходимо перейти в раздел System -> Certificates:

В разделе Certificates необходимо нажать на кнопку "Import". В открывшемся диалоговом окне поочередно необходимо импортировать загруженные ранее сертификаты и ключи. Последовательность следующая: ca.crt -> server.crt -> server.key, если же Вы используете файл формата pkcs12, то необходимо осуществить импорт с заданной кодовой фразой для загрузки сертификатов.

Следующем пунктом необходимо перейти в раздел IP-> Pool

Далее необходимо нажать "+". В открывшемся диалоговом окне задаем:

- Name - Имя пула IP-адресов

- Addresses - Пул IP-адресов

Переходим в раздел PPP-соединение. В разделе PPP необходимо выбрать пункт Profiles.

В разделе Profiles необходимо выбрать один из стандартных профилей, либо создать новый профиль и перейти в его настройки.

В появившемся диалоговом окне необходимо указать следующие параметры:

- Local Address - IP-адрес локального сервера OpenVPN, задается вручную либо выбирается созданный ранее пул IP-адресов

- Remote Address - Пул IP-адресов, выдаваемых сервером OpenVPN подключенным клиентам

Переходим в раздел Secrets, далее необходимо нажать "+" и перейти к его настройке:

В появившемся диалоговом окне необходимо указать:

- Name - Логин для подключения удаленного клиента

- Password - Пароль для подключения удаленного клиента

- Service - Служба OpenVPN

- Profile - Выбираем настроенный ранее профиль

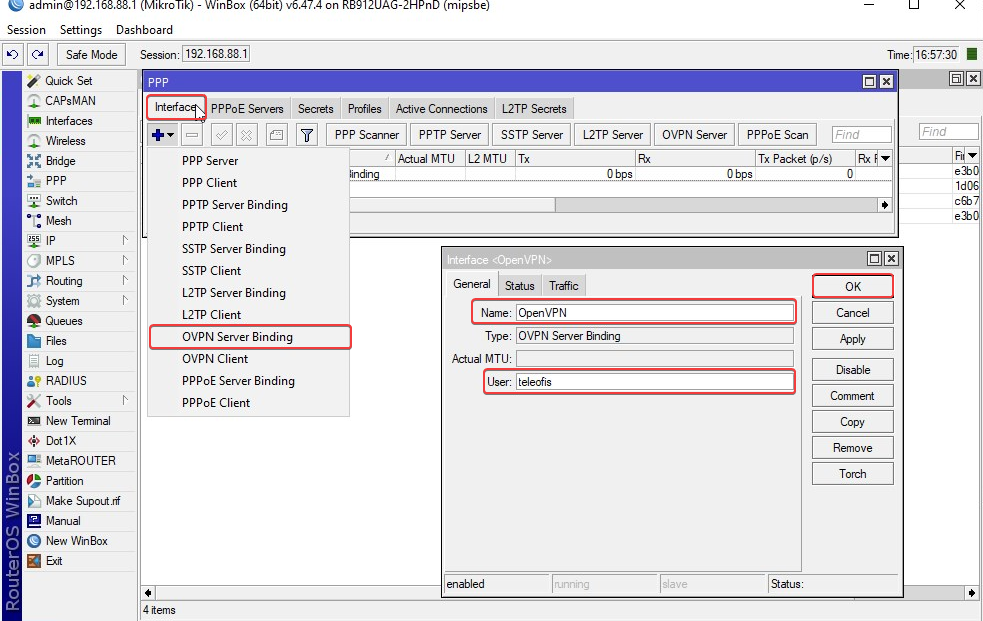

Далее, переходим в раздел Interface, где необходимо нажать "+" и создать новый интерфейс OVPN Server Binding далее настроить:

- Name - Имя интерфейса

- User - Имя, указанное в Secret->Name ранее

Данный интерфейс будет нужен для создания маршрутов.

В разделе PPP необходимо выбрать пункт "OVPN Server".

В новом диалоговом окне необходимо установить галочку напротив пункта Enabled, также указать настроенный ранее профиль (OpenVPN), выбрать ранее установленный сертификат сервера(Certificate) и выбрать необходимый метод аутентификации(Authentication) и шифрования(Cipher).

Необходимо также произвести настройку Firewall, для этого перейдём в IP->Firewall, в разделе Filter Rules необходимо нажать "+" и добавить новое правило.

В появившемся диалоговом окне необходимо указать следующее:

- Chain - Input

- Protocol - TCP

- Dst. port - 1194

- In. Interface - lte1(для 4G-роутеров), ppp-out(для 3G-роутеров)

Переходим в раздел Action и в пункте Action необходимо выбрать параметр accept.

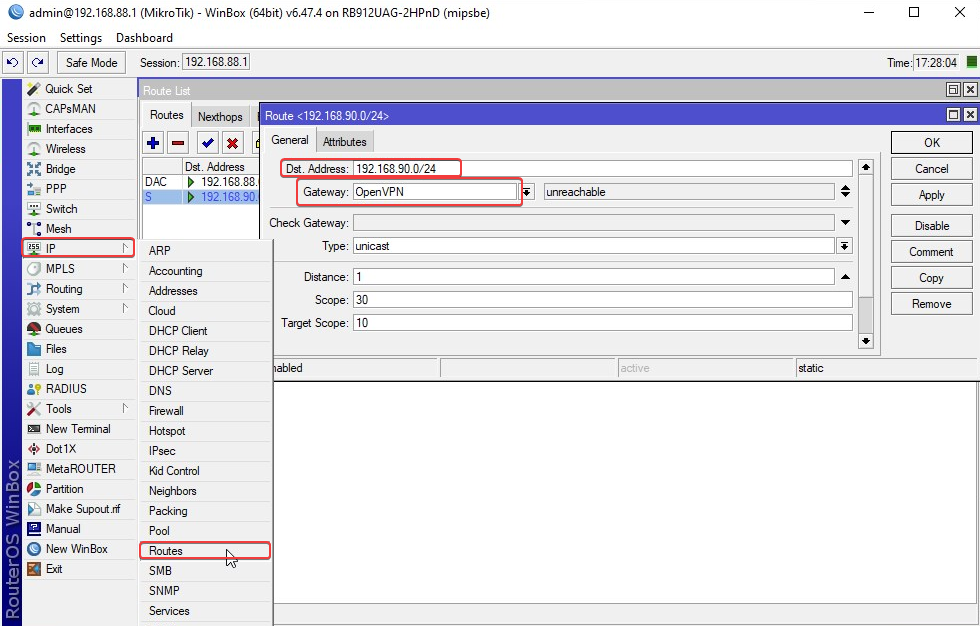

Заходим в IP->Routes, нажимаем "+". Далее, необходимо создать правило для доступа к локальной сети за клиентом. Поскольку клиент при подключении будет привязан к созданному ранее интерфейсу OpenVPN (который привязан к пользователю, созданному в Secret), то именно для него создается маршрут.

- Dst. address - 192.168.90.0/24 Необходимо указать адрес удаленной локальной сети за клиентом, который будет подключаться по указанному в Secret логину и паролю

- Gateway - OpenVPN Созданный ранее интерфейс для сервера OVPN

На этом настройка серверной части OpenVPN-туннеля завершена.

Переходим к следующей статье:

Сопутствующие статьи:

Как подключиться к роутеру GTX?

Как изменить IP адрес роутера и раздаваемые IP адреса?

Дополнительная информация:

Роутеры TELEOFIS GTX300/400. Краткое руководство по эксплуатации

Модели роутеров на сайте TELEOFIS